En esta entrada se realizara una realimentacion en base a lo presentado por cada equipo, sus requerimientos en base a hardware y software. El objetivo de esta entrada es sugerir a cada equipo alguna mejora que se pueda realizar a cada proyecto.

Equipo#1(Sergio,Alex,Cristhian,Roberto Valenzuela)

Proyecto:Alarma Inteligente

En cuanto al avance de este equipo se manejo lo que fue una estructuración de como se trabajara el proyecto, lo dividieron en 2 partes y ademas eliminaron y agregaron algunas cosas interesantes como las notificaciones al celulares ademas tomaron en cuenta algunos factores como salir rápido de emergencia de la casa tener un sistema para evitar que el auto se bloqueara.

Sugerencia:

Lo que yo sugiero a este equipo es verificar mas las situaciones que se podrían presentar como la mencionada de una emergencia o cuando se pierde el sistema de identificación, hay que tomar todos estos factores en cuenta que si bien no son muy comunes podrían suceder.

Equipo#2(Rene,Raul,Ivan)

Proyecto:Casa Segura

En cuando al proyecto de la casa segura, el equipo esta decidiendo que puntos de la casa se trabajaran en base a las encuestas que realizaron. Y ya a partir de esto verán el material que se requerirá por lo que la idea todavía esta muy al aire.

Sugerencia:

Mi sugerencia para este equipo es que revisen primero todos los proyectos realizados en base a este tema en semestres pasados ya que hubo un semestre que este tema se cubrió bastante, podrían unir todos estos proyectos reciclarlos y añadir cosas que no se hayan trabajado antes.

Equipo#3(Obed,Ave,Pedro,Jona)

Proyecto:Computadora Inteligente

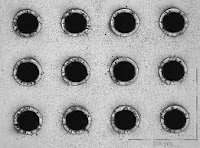

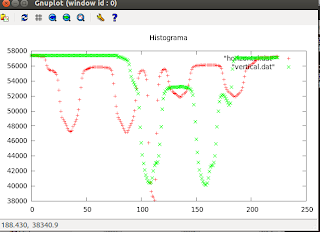

El proyecto de computadora inteligente ya tiene bien definidos el material que utilizara, como se espera que la mayoría de las computadoras cuenten con una cámara web sera el único requerimiento que deberá tener la computadora para que pueda funcionar correctamente. A partir de esto podrán autentificar si la persona que esta sentada frente a la computadora es una persona autorizada y por ende garantizar la seguridad del a computadora.

Sugerencia:

En sugerencia a este equipo en el caso del pausado de vídeos si la persona se aleja de la computadora y auto bloqueo abria que garantizar y tener bastante cuidado en este aspecto ya que si alguien se mueve y la camara lo pierde de vista y se bloquea por esta razon seria bastante molesto para el usuario por lo que abria que tomar tiempos

Equipo#4(Osvaldo,Triana,Lupe,Esteban)

Proyecto:Oficina Personalizada

El equipo de oficina personalizada propuso algunas nuevas cosas en su ultima presentación como lo fueron las llaves de la oficina, ademas de mencionar algunos materiales que podrían utilizar para la verificación de cada usuario.

Sugerencia:

Una idea que creo les podría servir podría ser que si es una oficina la cual tiene un horario estipulado que se sigue pueden saber el orden de las personas y por ende la personalización para cada una, se podrían sacar similitudes entre usuarios continuos de esta manera ahorarrian tiempo y trabajo al dispositivo que haga el cambio de todos los dispositivos a personalizar.

Equipo#5(Omar,Saul,Isaias)

Proyecto:Localizacion por bluetooth o gps

Este proyecto ya esta bastante claro y definido en cuanto a lo que se quiere hacer lo único que falta aclarar por completo es el material que utilizaran se presentaron varias cosas que podrían servir.

Sugerencia:

Como al inicio se habían enfocado a lo que era detección de personas y al parecer se utilizaran brazaletes sugeriría tomar en cuenta cuando el objeto persona o lo que vallan a identificar se deje de mover en caso de que sea una persona esto podría tomarse como que se retiro el brazalete o algo le paso al a persona, entonces seria un factor a considerar.

Equipo#6(Cecy,Roberto,Ramon)

Proyecto:Alarma(Despertador) Inteligente

El proyecto del despertador ya tienen bien clara la idea y con ayuda del estudio de campo lograron recaudar información importante sobre el modo de pensar de la gente, por lo que se centraran mas en lo que es la alarma en un smartphone con personalización sin embargo sin dejar aparte lo que habían dicho anteriormente de revisar los movimientos de la persona en la cama.

Sugerencia:

En cuanto a la detección de movimiento en la cama habría que hacer un estudio bien detallado sobre esto aunque no tengo bien claro aun lo que buscan con esto.

Equipo#7(Abraham,Rafa,Sosa,Juan Carlos)

Proyecto:CarNXP

El proyecto del carroNXP es básicamente una personalización del auto y control del auto en si la idea ya esta bastante clara y definida.

Sugerencia:

En cuanto a sugerencia en cuanto este equipo lo unico que podria decir seria en cuanto al material verificar que tan costoso es todo lo que quieren utilizar y talves podrian reducir costos.